A Internet não discrimina; é conveniente, liga milhares de milhões de dispositivos e, acima de tudo, permite-lhe comunicar com pessoas a quilómetros de distância. Os endereços IP são a forma mais fácil de saber sobre qualquer dispositivo. Mas algo tão útil também serve de recreio para os cibercriminosos.

Os endereços IP maliciosos podem parecer apenas números, mas podem perturbar vidas e empresas ao alojar esquemas fraudulentos. Quer seja um indivíduo ou uma empresa que procura salvaguardar os seus dados e bens privados, está no sítio certo. Continue a ler para saber como identificar um endereço IP malicioso, como se proteger contra ele e partilhar conhecimentos que o podem ajudar a assumir o controlo da sua segurança digital.

O Que é IP Malicioso?

Enquanto seu dispositivo estiver conectado à internet, você tem um endereço IP. Chamamos esse endereço de um identificador exclusivo que permite que seu dispositivo se comunique com outros dispositivos, sejam eles smartphones, smart TVs, Wi-Fi ou qualquer coisa inteligente. No entanto, esse conector exclusivo pode rapidamente se transformar em uma ferramenta para realizar ações duvidosas, tornando-o um endereço IP malicioso.

Embora a maioria dos endereços IP pertença a usuários legítimos do dia a dia ou mesmo a empresas, vários endereços IP podem causar danos se você não souber sobre eles. Esses endereços são muito difíceis de detectar porque não estão esperando para serem capturados; eles estão sempre se movendo. Crimes cibernéticos como phishing de voz, hacking, distribuição de malware ou acesso não autorizado a sistemas definitivamente têm um endereço IP malicioso vinculado a eles.

Detectar e rastrear endereços IP hostis é difícil, o que os torna a ferramenta perfeita para cibercriminosos que querem atacar indivíduos desavisados e escapar impunes. No entanto, eles não são totalmente imparáveis.

Felizmente, a segurança cibernética está sempre trabalhando, tentando colocar esses endereços IP na lista negra. A segurança cibernética pode reconhecer ameaças potenciais com algumas ferramentas de alta tecnologia sérias e pará-las antes que ataquem sua rede.

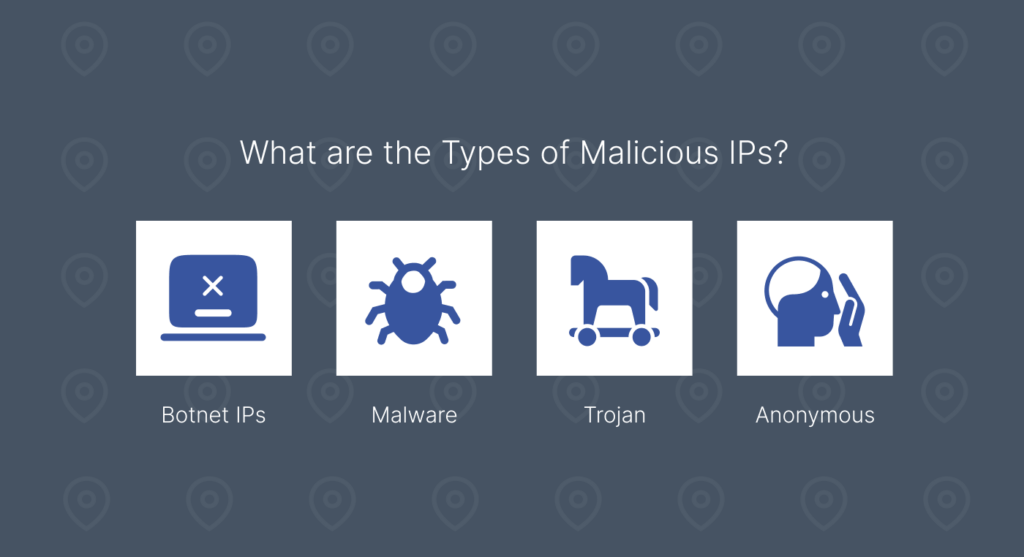

Quais são os Tipos de IPs Maliciosos?

Você provavelmente encontrará vários tipos de IP maliciosos se começar a pesquisar. Independentemente dos diferentes tipos, entendê-los coloca você um passo à frente. Discutiremos IPs maliciosos populares para que você possa reconhecer ameaças potenciais e segui-las com medidas de segurança apropriadas. Vamos começar.

IPs de Botnets

IPs de botnet geralmente pertencem a dispositivos comprometidos que fazem parte de uma rede mais extensa de outros endereços IP duvidosos. Por trás de cada IP de botnet, você encontrará vários outros IPs maliciosos e um hacker controlando todas essas redes. Você pode chamar dispositivos com IPs de botnet de zumbis ou bots porque eles trabalham nas costas do proprietário do dispositivo para cumprir os comandos do hacker.

Como os IPs de botnet funcionam? O processo começa com um hacker que cria as botnets e infecta dispositivos com malware. Uma vez que o dispositivo infectado faz parte da botnet, o hacker pode fazer com que seus dispositivos executem suas ordens. Quando você ouve sobre crimes como ataques DDoS, preenchimento de credenciais, roubo de dados e spam, uma botnet geralmente é um culpado comum.

Você ouviu falar sobre o botnet Mirai, um famoso botnet de IoT que atacou e eventualmente derrubou grandes sites? Os dispositivos de IoT das pessoas, como câmeras e roteadores, tornaram-se ferramentas para o hacker. Se você não quer ser vítima ou estar em uma situação semelhante, atualize seus dispositivos regularmente e use firewalls que combatam malware sem esforço.

IPs de Distribuição de Malware

IPs de distribuição de malware hospedam vários softwares maliciosos e não perdem tempo distribuindo-os para usuários desavisados. Esse malware pode ser qualquer coisa, desde vírus, worms, ransomware e spyware. O que é pior? Na maioria das vezes, eles se disfarçam como fontes legítimas de download.

Imagine clicar em um download inofensivo, mas acabar trazendo ransomware para o seu sistema que bloqueia seu arquivo e exige pagamento para que você tenha acesso. Também pode ser um spyware que o observa de perto e coleta informações confidenciais. Com IPs de distribuição de malware, você nunca sabe o que está recebendo.

O ataque de ransomware WannaCry foi um dos maiores esquemas de distribuição de malware. Dentro de uma semana do ataque, as pessoas afetadas foram solicitadas a pagar $ 300 ou $ 600 em bitcoin. Qualquer um pode ser vítima desses golpes, mas você pode fazer a sua parte evitando baixar software ou arquivos de fontes que você não conhece ou não confia.

IPs de Trojan de Acesso Remoto (RAT)

Após infectar seu dispositivo com um IP malicioso, os hackers usam RAT para controlar o sistema infectado remotamente, obtendo acesso a todas as suas informações confidenciais. Agora, você provavelmente já sabe o que fazer: o hacker envia malware que, é claro, é disfarçado como arquivos legítimos. Depois que você clica ou baixa esses arquivos, seu dispositivo fica comprometido e se conecta ao servidor do hacker.

Eles podem fazer quase tudo quando um dispositivo é comprometido, obtendo acesso não autorizado a dados pessoais, como senhas. A webcam e o microfone do dispositivo se tornam ferramentas para espionagem. Hackers, com a ajuda de IPs RAT, ignoram completamente a privacidade do dispositivo e podem instalar ainda mais malware que pode ajudar no roubo de dados.

Você pode evitar ser vítima desses hackers e proteger seus dispositivos. Comece usando uma ferramenta antivírus sólida. E, novamente, nunca abra anexos de e-mail de remetentes desconhecidos.

IPs Fraudulentos

Como o nome já indica, IPs de golpes são a escolha certa para executar golpes e ataques de phishing. Os cibercriminosos os usam para enganar as vítimas, agindo como organizações confiáveis. Eles sempre começam usando e-mails, sites ou mensagens falsas para atrair pessoas inocentes.

Por exemplo, você pode receber uma mensagem de um IP fraudulento dizendo que eles são do banco e querem ajudar você a atualizar suas senhas. Então, eles convenientemente dizem para você enviar a senha antiga para ajudar a atualizar a senha para que você não perca o acesso à sua conta. Às vezes, pode até ser um cara da tecnologia prometendo consertar algo que provavelmente não está quebrado, ou eles dirão que você ganhou na loteria.

Você não pode exatamente apontar apenas uma abordagem quando um IP fraudulento está envolvido, então você só precisa ter cuidado. Até onde sabemos, nenhuma organização séria enviará e-mails ou ligará para você pedindo suas informações confidenciais. Sempre verifique a autenticidade de links, e-mails, chamadas e solicitações de informações confidenciais.

IPs de Proxy Anônimos

O IP proxy anônimo é como uma via de mão dupla. Por um lado, ele pode fornecer privacidade para pessoas sem más intenções, enquanto, por outro lado, temos cibercriminosos que o usam em seu benefício. Eles trabalham redirecionando o tráfego da internet por meio de um servidor proxy, permitindo que os usuários ocultem seus endereços IP reais.

Graças às suas habilidades únicas de mascaramento, não é surpresa que os criminosos cibernéticos usem IPs proxy para escapar da detecção durante ataques cibernéticos. Eles também usam esses IPs para lavar dados roubados e acessar conteúdo restrito. Os IPs proxy também podem ajudar a conduzir atividades ilegais enquanto permanecem nas sombras.

Proteger-se de IPs de proxy anônimos pode ser mais difícil, mas nunca é impossível. Então, como você pode fazer isso? Fique de olho na sua rede e monitore qualquer tráfego que se origine de intervalos de IP de proxy conhecidos.

IPs de Sites Fraudulentos

IPs maliciosos vêm em diferentes formas, e IPs de sites fraudulentos estão entre eles. Esses sites imitam sites legítimos, como seu portal de banco on-line, páginas governamentais ou lojas de comércio eletrônico. Hackers e cibercriminosos usam esses sites para distribuir malware e roubar informações confidenciais.

Sabemos que tudo isso parece assustador, mas não se preocupe; sempre há sinais reveladores. Se você olhar para um site fraudulento corretamente, notará que eles sempre têm URLs com erros de ortografia minúsculos e quase imperceptíveis de domínios bem conhecidos. Esses sites sempre carecem de conexões HTTPS seguras e têm design ou funcionalidade terríveis.

Então, quando você estiver navegando por um site e notar algo suspeito no design ou na funcionalidade, verifique novamente as URLs. Além disso, procure por um símbolo de cadeado no navegador para ver se o site é seguro. Viu? Você realmente não precisa ficar assustado ou paranoico porque você sempre pode dizer.

IPs do Scanner

Normalmente, os IPs do scanner são usados para verificar redes para identificar e corrigir fraquezas conforme necessário. No entanto, o problema é que atores maliciosos também os usam para identificar fraquezas, mas não necessariamente para corrigi-las. Em vez disso, eles escaneiam IPs para descobrir quais vulnerabilidades do sistema podem explorar para lançar um ataque cibernético ou obter acesso a informações privadas.

Então, os hackers usam ferramentas de scanner para escanear seu servidor em busca de portas abertas e software desatualizado. Como você vence esses criminosos em seu próprio jogo? Você pode fazer isso escaneando sua própria rede regularmente para encontrar e consertar quaisquer vulnerabilidades antes que qualquer hacker o faça.

Tipos de Golpes Envolvendo IPs Maliciosos

Como você já sabe, golpistas usam IPs maliciosos para fraudar pessoas, comprometer sistemas e roubar informações confidenciais. Já que discutimos os diferentes tipos de IPs maliciosos, vamos falar sobre golpes populares para que você possa reconhecê-los e evitá-los:

- Golpes de phishing: O invasor usa e-mails, sites ou mensagens para induzir suas vítimas a compartilhar informações confidenciais. Exemplos desse golpe são ofertas de emprego falsas que redirecionam você para um IP malicioso.

- Golpes de suporte técnico: Se você não tomar cuidado, os cibercriminosos podem tentar induzi-lo a acreditar que seu dispositivo está com defeito ou infectado e redirecioná-lo para agentes de suporte fraudulentos. Um exemplo é um aviso pop-up que afirma que seu dispositivo está infectado e solicita que você ligue para um número específico ou baixe um aplicativo para corrigi-lo.

- Golpes financeiros e de investimento: Um exemplo típico é uma plataforma de investimento falsa que promete retornos elevados. Tenha o dever de pesquisar minuciosamente as oportunidades de investimento antes de se envolver nelas.

- Golpes de ransomware: Aqui, o invasor criptografa seus arquivos e exige algum tipo de pagamento para descriptografá-los. Evite clicar em links estranhos porque hackers podem obter acesso ao seu servidor ou sistema por meio disso.

- Golpes de compras on-line: Se você gosta de fazer compras on-line, deve ser cauteloso, pois os invasores criam lojas falsas para roubar detalhes de pagamento e entregar produtos falsos ou nenhum produto. Um sinal revelador que você pode observar são produtos com descontos inacreditáveis em sites dos quais você nunca ouviu falar.

Dicas para Identificar um IP Malicioso

O primeiro passo para lidar com IPs maliciosos é identificar sua ameaça única. Você precisa saber que esses endereços IP têm padrões e comportamentos que sempre os denunciam. Vamos dar uma olhada nas principais dicas para diferenciar endereços IP maliciosos dos comuns:

Usar Lista Negra de IP

As organizações de segurança cibernética sempre lutam contra endereços IP maliciosos e têm um banco de dados atualizado com vários IPs sinalizados. Elas tornaram as tarefas de identificar essas ameaças relativamente mais fáceis para você, pois você pode acessar a lista negra com ferramentas como Spamhaus, Project Honey e AbuseIPDB.

Com uma lista negra, você pode reduzir os danos e riscos de se tornar vítima de criminosos cibernéticos. Um revés de usar uma lista negra é que ela pode não capturar novos IPs maliciosos. Mas não se preocupe com isso; você só precisa atualizar sua lista negra para ficar à frente das ameaças.

Faça das Verificações de Reputação de IP Suas Melhores Amigas

Ferramentas de reputação de IP eliminam a adivinhação de verificar se um endereço IP é malicioso ou não. Essas ferramentas fornecem insights abrangentes sobre o histórico e até mesmo o comportamento de um endereço IP. Elas permitem que você saiba se um IP esteve envolvido em atividades criminosas como hacking, phishing ou spam.

Digamos que você receba um e-mail suspeito de um remetente desconhecido alegando ser seu banco e oferecendo algum tipo de serviço em troca de suas credenciais de login. Mas agora você sabe sobre IPs maliciosos e quer verificar sua legitimidade. Você pode executar uma verificação de reputação no endereço IP ou até mesmo automatizar essa verificação para todo o tráfego de entrada para economizar tempo.

Revise os Logs de E-mail e Mensagens

Você continua recebendo e-mails ou mensagens de um IP suspeito? Revisando os cabeçalhos e conteúdos, você pode confirmar sua suspeita e identificá-lo como um endereço IP malicioso. Então, o que você verifica?

Procure por endereços falsificados ou IPs de remetentes incomuns no cabeçalho do e-mail. Você também pode verificar solicitações urgentes, links maliciosos e gramática ruim no conteúdo do e-mail, por mais surpreendente que isso pareça. Para se poupar de todo o trabalho, você pode configurar filtros de spam para bloquear e-mails de IPs maliciosos automaticamente.

Puxe uma Pesquisa Reversa de DNS

Com uma pesquisa reversa de DNS, você pode revelar o domínio associado a um endereço IP. Você deve saber que IPs maliciosos geralmente não têm nomes de domínio válidos e estão até mesmo vinculados a domínios suspeitos. Sua próxima pergunta é como executar uma pesquisa reversa de DNS.

Você pode usar ferramentas como NsLookup no Windows ou tentar outros serviços online. Lembre-se, você deve procurar por IPs sem domínio ou domínios com erros de ortografia ou estruturas estranhas, como bank-login-secure123.com. Se o IP associado ao domínio não corresponder ao uso esperado, é um sinal de alerta e deve ser tratado com suspeita.

O Que Devo Fazer se Detectar um IP Malicioso

Tome as seguintes precauções para evitar danos futuros caso você identifique um endereço IP malicioso:

Bloqueie o IP Malicioso Imediatamente

Quando você notar um IP suspeito, não perca tempo. Bloqueie-o imediatamente. Faça todo o possível, incluindo configurar um firewall, configurar antivírus e definir regras para bloquear o IP no nível do servidor. Dessa forma, você pode impedir que a ameaça cause mais danos.

Bloquear o endereço IP é uma maneira segura de isolar a ameaça e minimizar seu impacto na sua rede. Se você quiser ser extra, pode configurar Intrusion Prevention Systems (IPS) para bloquear a ameaça automaticamente.

Investigue a Origem do IP

Após bloquear o endereço IP malicioso, você pode considerar investigar sua origem. Essa é uma prática padrão, pois permite que você determine a intenção e o escopo da ameaça e quem é o dono do endereço IP. Você pode executar uma pesquisa de IP e analisar logs para ver a extensão da interação entre a ameaça e sua rede.

Investigar a fonte do IP também ajuda você a saber se o IP faz parte de uma botnet ou se está relacionado a um tipo específico de ataque cibernético. Com endereços IP maliciosos, você nunca pode ser cuidadoso demais. Se possível, antecipe o próximo movimento do criminoso cibernético e prepare-se contra ele.

Configure uma Boa Lista de Bloqueio de IP

Bloquear apenas um IP malicioso não é suficiente; proteger seu servidor com boas listas de bloqueio pode ser exatamente o que você precisa. Elas protegem você de ataques futuros e garantem que você esteja sempre um passo à frente dos cibercriminosos. Você pode criar uma lista de bloqueio confiável incluindo endereços IP suspeitos que você identificou anteriormente e outros intervalos de IP associados.

O que há de ótimo em configurar uma lista de bloqueio? Você pode até integrar a lista de bloqueio em firewalls, software de segurança e roteadores. Agora, você tem uma proteção de autenticação de 2 fatores contra endereços IP maliciosos, mas lembre-se de auditar a lista para que ela não bloqueie tráfego legítimo.

Fique Atento a Atividades Suspeitas

Alguns invasores cibernéticos são tão persistentes mesmo depois que você bloqueia um IP malicioso. Eles usam outros IPs para continuar mirando em você. A melhor coisa a fazer em situações como essas é monitorar o tráfego da sua rede para ver se há picos ou padrões incomuns. Você deve saber que a detecção precoce de ameaças pode impedir que elas aumentem.

O que você deve procurar ao investigar atividades suspeitas? Verifique padrões de acesso, como tentar ver se houve vários logins, pois isso sugere um ataque desesperado. Além disso, veja se há links para outros crimes cibernéticos, como esquemas de phishing e distribuições de malware.

Atualize Seu Software

Quando seu software está desatualizado, seu sistema e servidores se tornam vulneráveis, fazendo com que você seja facilmente vítima de ataques cibernéticos. Verifique seu sistema operacional; ele é o mais recente? Isso se torna especialmente importante se o sistema for responsável pelo gerenciamento de rede.

Garanta que seu software de segurança e firewalls reconheçam o thread mais recente porque eles sempre evoluem. Seus aplicativos e plugins da web também devem ser atualizados regularmente porque são pontos de entrada populares para invasores. Se você não quer o incômodo de verificar quase tudo em seu sistema, configure-o para atualizar automaticamente; dessa forma, você está sempre protegido.

Notificar as Partes Interessadas

Você pode reduzir o impacto de um IP malicioso alertando as pessoas ou organizações certas, mais adequadas para lidar com tais situações. Quem você notifica? Informe as equipes de TI ou segurança, que podem investigar mais a fundo e até mesmo fortalecer suas defesas.

Você também pode relatar ao seu provedor de serviços de internet ou às autoridades se você pode sofrer danos significativos do IP malicioso. Certifique-se de fornecer informações detalhadas, como o endereço IP, atividades que você observou ou até mesmo as etapas que você tomou até agora para resolver o problema. Além de se proteger, relatar ataques cibernéticos contribui para esforços de proteção e inteligência de ameaças mais abrangentes.

Como se Proteger Contra IPs Maliciosos

Proteger-se contra IPs maliciosos é simplesmente uma combinação de medidas proativas e vigilância constante. Não importa se você está administrando um negócio e precisa protegê-lo de ameaças cibernéticas ou se você só quer se proteger como indivíduo, há estratégias personalizadas que você pode adotar. Vamos dar uma olhada nessas estratégias, começando com os proprietários de negócios.

Maneiras de Proteger Seu Negócio

Implementar Firewalls

Mencionamos firewalls em muitos pontos, mas o que exatamente são firewalls? Eles são tipicamente a primeira linha de defesa na prevenção de acesso não autorizado ao seu servidor ou sistemas. Firewalls monitoram e controlam tráfego de entrada e saída enquanto bloqueiam automaticamente IPs maliciosos com base em regras que você já definiu.

Um Web Application Firewall (WAF) avançado, especialmente um com um sistema de prevenção de intrusão (IPS), pode proteger sua empresa de ameaças como injeções de SQL ou ataques DDoS.

Use Inteligência de Ameaças

Quando dizemos inteligência de ameaças, queremos dizer um sistema que reúne informações sobre ameaças atuais e potenciais, especialmente IPs maliciosos. Como proprietário de uma empresa ou membro da equipe de TI, você deve estar inscrito em feeds de inteligência de ameaças de fontes confiáveis para ajudar a bloquear IPs maliciosos. Você também pode incorporar atualizações em tempo real no sistema de segurança da empresa e conduzir análises regulares de ameaças para identificar vulnerabilidades antes que elas representem qualquer ameaça.

Considere Usar Bloqueio Geográfico e Restrições Regionais

Se você notar atividades suspeitas ou receber mensagens estranhas de uma região geográfica específica, você pode bloquear o acesso dessa região para reduzir a exposição da empresa a ameaças. Considere usar ferramentas de geolocalização de IP para identificar e bloquear áreas indesejadas. Mas tenha cuidado ao fazer isso para não bloquear tráfego legítimo dessas restrições.

Realizar Treinamento de Funcionários

A maioria dos cibercriminosos é inteligente e pode não atacar uma empresa por meio das linhas de frente ou equipes de TI. Em vez disso, eles miram outros funcionários e exploram seus erros por meio de phishing ou engenharia social.

Treinar seus funcionários em atividades como lidar com anexos e links, identificar e-mails de phishing e relatar atividades incomuns na rede pode evitar que sua empresa se torne uma vítima de crimes cibernéticos.

Faça Backup dos Dados Regularmente

Fazer backup de dados importantes ajuda sua empresa a se preparar para o pior cenário e garante que você possa se recuperar rapidamente sem perdas significativas.

Mesmo que os criminosos cibernéticos usem IPs maliciosos para entregar ransomware e criptografar arquivos importantes, uma estratégia de backup minimiza a perda de dados e o tempo de inatividade. Então, agende backups automáticos e armazene os arquivos de backup em dispositivos locais e baseados em nuvem.

Para Individual

Evite Clicar em Links Suspeitos

A maneira mais óbvia de se proteger de IPs maliciosos é evitar clicar em links suspeitos ou abrir anexos de fontes questionáveis. IPs maliciosos geralmente usam esquemas de phishing para obter acesso ao seu dispositivo ou redes, então verifique o remetente de links de e-mail estranhos se você precisar abri-los. Um truque que você pode tentar é passar o mouse sobre os links para verificar o destino antes de clicar.

Use uma VPN

O ExtremeVPN cria uma conexão segura, mascara seu IP e protege seus dados, tornando-o uma ferramenta de proteção sólida para IP malicioso. Os hackers geralmente têm dificuldade para interceptar seus dados quando seu tráfego de internet já está criptografado, pois seu endereço IP está oculto. Usar o ExtremeVPN para se proteger é especialmente benéfico ao usar uma rede Wi-Fi pública.

Proteja Sua Rede Doméstica

Às vezes, os cibercriminosos têm como alvo redes domésticas, especialmente aquelas com segurança fraca, então como você fortalece sua rede? Comece alterando os nomes de usuário e senhas padrão dos seus roteadores e configure uma rede de convidados para visitantes, para que eles não possam acessar sua rede primária. Você também pode monitorar sua rede verificando os logs do roteador para identificar atividades incomuns.

Conclusão

IPs maliciosos também são jogadores de jogo no mundo digital, e seu impacto varia de pequenos inconvenientes a violações catastróficas. Mas não se preocupe, porque, com o conhecimento e as ferramentas certas, você pode ficar à frente dos cibercriminosos que pensam que são inteligentes. Seja usando uma VPN decente como a ExtremeVPN ou mantendo-se vigilante online, neste ponto, proteger-se contra IPs maliciosos é uma responsabilidade compartilhada.

A luta contra IPs maliciosos não é um esforço único; é um compromisso contínuo com a segurança cibernética. Enquanto os criminosos cibernéticos constantemente dificultam a detecção de seus golpes, as dicas discutidas neste artigo também dificultam que eles realizem seus golpes.