Das Internet kennt keine Diskriminierung; es ist bequem, verbindet Milliarden von Geräten und ermöglicht vor allem die Kommunikation mit Menschen, die weit entfernt sind. IP-Adressen sind der einfachste Weg, um etwas über ein Gerät zu erfahren. Aber etwas so Hilfreiches dient auch als Spielwiese für Cyberkriminelle.

Bösartige IP-Adressen sehen zwar nur wie Zahlen aus, können aber Leben und Unternehmen stören, indem sie Betrügereien beherbergen. Wenn Sie als Privatperson oder Unternehmen Ihre privaten Daten und Vermögenswerte schützen möchten, sind Sie hier genau richtig. Lesen Sie weiter, um zu erfahren, wie Sie eine bösartige IP-Adresse erkennen und sich davor schützen können, und erfahren Sie, wie Sie die Kontrolle über Ihre digitale Sicherheit übernehmen können.

Was ist Bösartige IP?

Solange Ihr Gerät mit dem Internet verbunden ist, haben Sie eine IP adresse. Wir nennen diese Adresse eine eindeutige Kennung, die es Ihrem Gerät ermöglicht, mit anderen Geräten zu kommunizieren, seien es Smartphones, Smart TVs, WLAN oder einfach alles, was smart ist. Dieser einzigartige Konnektor kann sich jedoch auch schnell in ein Werkzeug verwandeln, mit dem fragwürdige Aktionen ausgeführt werden, was ihn zu einer bösartigen IP-Adresse macht.

Während die meisten IP adressen normalen, legitimen Benutzern oder sogar Unternehmen gehören, können einige IP adressen Schaden anrichten, wenn Sie sie nicht kennen. Diese Adressen sind sehr schwer zu erkennen, da sie nicht darauf warten, entdeckt zu werden, sondern ständig in Bewegung sind. Cyberkriminalität wie Voice-Phishing, Hacking, Verbreitung von Malware oder unbefugter Zugriff auf Systeme ist definitiv mit einer bösartigen IP-Adresse verknüpft.

Das Erkennen und Aufspüren feindlicher IP-Adressen ist schwierig, was sie zum perfekten Werkzeug für Cyberkriminelle macht, die ahnungslose Personen angreifen und damit davonkommen wollen. Allerdings sind sie nicht völlig unaufhaltsam.

Glücklicherweise ist die Cybersicherheit ständig am Werk und versucht, diese IP-Adressen auf eine schwarze Liste zu setzen. Die Cybersicherheit kann potenzielle Bedrohungen mit einigen ernsthaften Hightech-Tools erkennen und stoppen, bevor sie Ihr Netzwerk angreifen.

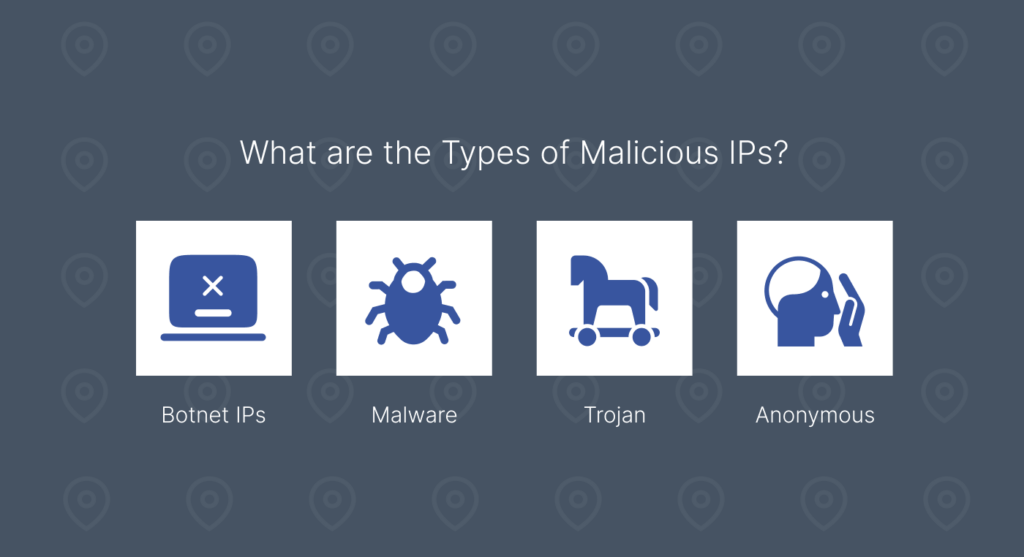

Welche Arten Bösartiger IPs Gibt es?

Wenn Sie recherchieren, werden Sie wahrscheinlich auf mehrere Arten bösartiger IPs stoßen. Unabhängig von den verschiedenen Arten sind Sie einen Schritt voraus, wenn Sie sie verstehen. Wir werden beliebte bösartige IPs besprechen, damit Sie potenzielle Bedrohungen erkennen und ihnen entsprechende Sicherheitsmaßnahmen folgen können. Fangen wir an.

Botnetz IPs

Botnet IPs gehören normalerweise zu kompromittierten Geräten, die Teil eines umfangreicheren Netzwerks anderer zweifelhafter IP adressen sind. Hinter jeder Botnet-IP verbergen sich mehrere andere bösartige IPs und ein Hacker, der alle diese Netzwerke kontrolliert. Geräte mit Botnet-IPs kann man als Zombies oder Bots bezeichnen, da sie hinter dem Rücken des Gerätebesitzers arbeiten, um die Befehle des Hackers auszuführen.

Wie funktionieren Botnet-IPs? Der Prozess beginnt mit einem Hacker, der die Botnets erstellt und Geräte mit Malware infiziert. Sobald das infizierte Gerät Teil des Botnets ist, kann der Hacker Ihre Geräte dazu bringen, seinen Befehlen zu folgen. Wenn Sie von Verbrechen wie DDoS-Angriffen, Credential Stuffing, Datendiebstahl und Spamming hören, ist ein Botnet oft ein häufiger Übeltäter.

Haben Sie vom Mirai Botnetz gehört, einem berühmten IoT-Botnetz, das große Websites angriff und schließlich lahmlegte? IoT-Geräte der Leute, wie Kameras und Router, wurden zu Werkzeugen für Hacker. Wenn Sie nicht Opfer werden oder in eine ähnliche Situation geraten möchten, aktualisieren Sie Ihre Geräte regelmäßig und verwenden Sie Firewalls, die Malware mühelos bekämpfen.

IPs zur Malware Verteilung

IPs zur Verbreitung von Malware hosten zahlreiche Schadsoftware und verschwenden keine Zeit damit, diese an ahnungslose Benutzer zu verteilen. Diese Malware kann alles Mögliche sein, von Viren, Würmern, Ransomware bis hin zu Spyware. Und was noch schlimmer ist? Meistens tarnen sie sich als legitime Downloadquellen.

Stellen Sie sich vor, Sie klicken auf einen harmlosen Download, bringen aber am Ende Ransomware in Ihr System, die Ihre Datei sperrt und eine Zahlung verlangt, damit Sie Zugriff erhalten. Es könnte sich auch um Spyware handeln, die Sie genau beobachtet und vertrauliche Informationen sammelt. Bei IPs zur Verbreitung von Malware wissen Sie nie, was Sie bekommen.

Der WannaCry Ransomware Angriff war einer der größten Malware-Verteilungsversuche. Innerhalb einer Woche nach dem Angriff wurden die Betroffenen aufgefordert, entweder 300 $ oder 600 $ in Bitcoin zu zahlen. Jeder kann Opfer dieser Betrügereien werden, aber Sie können Ihren Beitrag leisten, indem Sie das Herunterladen von Software oder Dateien aus Quellen vermeiden, die Sie nicht kennen oder denen Sie nicht vertrauen.

IP-Adressen von Remote Access Trojanern (RAT)

Nachdem Hacker Ihr Gerät mit einer bösartigen IP-Adresse infiziert haben, steuern sie das infizierte System mit RAT aus der Ferne und erhalten so Zugriff auf alle Ihre vertraulichen Informationen. Sie kennen das Vorgehen wahrscheinlich schon: Hacker senden Malware, die natürlich als legitime Dateien getarnt ist. Sobald Sie auf diese Dateien klicken oder sie herunterladen, wird Ihr Gerät kompromittiert und stellt eine Verbindung zum Server des Hackers her.

Sobald ein Gerät kompromittiert ist, können sie fast alles tun und sich unbefugten Zugriff auf persönliche Daten wie Passwörter verschaffen. Die Webcam und das Mikrofon des Geräts werden zu Spionagewerkzeugen. Hacker umgehen mithilfe von RAT IPs die Privatsphäre des Geräts vollständig und können noch mehr Malware installieren, die zum Datendiebstahl beitragen kann.

Sie können vermeiden, diesen Hackern zum Opfer zu fallen und Ihre Geräte schützen. Beginnen Sie mit der Verwendung eines soliden Antiviren-Tools. Und noch einmal: Öffnen Sie niemals E-Mail-Anhänge von unbekannten Absendern.

Betrügerische IPs

Wie der Name schon sagt, sind Scamming IPs die bevorzugte Wahl für die Ausführung von Betrugs- und Phishing-Angriffen. Cyberkriminelle verwenden sie, um Opfer zu täuschen, und geben sich dabei als vertrauenswürdige Organisationen aus. Sie beginnen immer mit der Verwendung gefälschter E-Mails, Websites oder Nachrichten, um unschuldige Menschen anzulocken.

Sie erhalten beispielsweise eine Nachricht von einer betrügerischen IP Adresse, in der behauptet wird, man sei von der Bank und wolle Ihnen helfen, Ihre Passwörter zu aktualisieren. Dann werden Sie praktischerweise aufgefordert, das alte Passwort zu senden, damit Sie das Passwort aktualisieren können und den Zugriff auf Ihr Konto nicht verlieren. Manchmal ist es sogar ein Techniker, der verspricht, etwas zu reparieren, das wahrscheinlich nicht kaputt ist, oder er behauptet, Sie hätten im Lotto gewonnen.

Wenn es sich um eine betrügerische IP handelt, kann man nicht nur einen einzigen Ansatz nennen, also müssen Sie einfach vorsichtig sein. Unseres Wissens wird keine seriöse Organisation Sie per E-Mail oder Telefon nach Ihren vertraulichen Informationen fragen. Überprüfen Sie immer die Echtheit von Links, E-Mails, Anrufen und Anfragen nach vertraulichen Informationen.

Anonyme Proxy IPs

Anonyme Proxy-IPs funktionieren in beide Richtungen. Einerseits können sie Personen ohne böse Absichten Privatsphäre bieten, andererseits nutzen Cyberkriminelle sie zu ihrem Vorteil. Sie leiten den Internetverkehr über einen Proxy Server um und ermöglichen es Benutzern, ihre echte IP-Adresse zu verbergen.

Aufgrund ihrer einzigartigen Maskierungsfähigkeiten ist es nicht verwunderlich, dass Cyberkriminelle Proxy-IPs verwenden, um bei Cyberangriffen unentdeckt zu bleiben. Sie verwenden diese IPs auch, um gestohlene Daten zu waschen und auf eingeschränkte Inhalte zuzugreifen. Proxy IPs können auch dazu beitragen, illegale Aktivitäten durchzuführen, während sie im Verborgenen bleiben.

Sich vor anonymen Proxy IPs zu schützen, ist zwar schwieriger, aber nie unmöglich. Wie können Sie das also tun? Behalten Sie Ihr Netzwerk im Auge und überwachen Sie jeglichen Datenverkehr, der aus bekannten Proxy IP Bereichen stammt.

Betrügerische Website IPs

Bösartige IPs gibt es in verschiedenen Formen, darunter auch betrügerische Website IPs. Diese Websites imitieren legitime Websites wie Ihr Online-Banking Portal, Regierungsseiten oder E-Commerce Shops. Hacker und Cyberkriminelle nutzen diese Websites, um Malware zu verbreiten und vertrauliche Informationen zu stehlen.

Wir wissen, dass das alles beängstigend klingt, aber keine Sorge, es gibt immer verräterische Anzeichen. Wenn Sie sich eine betrügerische Website genau ansehen, werden Sie feststellen, dass sie immer URLs mit winzigen, fast unmerklichen Rechtschreibfehlern bekannter Domains enthält. Diesen Websites fehlen immer sichere HTTPS Verbindungen und sie haben ein schreckliches Design oder eine schreckliche Funktionalität.

Wenn Sie also beim Surfen auf einer Website etwas Verdächtiges am Design oder an der Funktionalität bemerken, überprüfen Sie die URLs noch einmal. Achten Sie auch auf ein Vorhängeschloss-Symbol im Browser, um zu sehen, ob die Website sicher ist. Sehen Sie? Sie müssen wirklich keine Angst haben oder paranoid sein, denn Sie können es immer erkennen.

Scanner IPs

Normalerweise werden Scanner-IPs verwendet, um Netzwerke zu überprüfen und Schwachstellen zu identifizieren und gegebenenfalls zu beheben. Allerdings nutzen böswillige Akteure sie auch, um Schwachstellen zu identifizieren, aber nicht unbedingt, um sie zu beheben. Stattdessen scannen sie IPs, um herauszufinden, welche Systemschwachstellen sie ausnutzen können, um einen Cyberangriff zu starten oder Zugriff auf private Informationen zu erhalten.

Hacker verwenden Scanner-Tools, um Ihren Server nach offenen Ports und veralteter Software zu durchsuchen. Wie schlagen Sie diese Kriminellen mit ihren eigenen Waffen? Sie können dies tun, indem Sie Ihr eigenes Netzwerk regelmäßig scannen, um Schwachstellen zu finden und zu beheben, bevor dies ein Hacker tut.

Arten von Betrug mit Bösartigen IPs

Wie Sie bereits wissen, verwenden Betrüger bösartige IPs, um Menschen zu betrügen, Systeme zu kompromittieren und vertrauliche Informationen zu stehlen. Da wir die verschiedenen Arten bösartiger IPs besprochen haben, sprechen wir nun über gängige Betrügereien, damit Sie sie erkennen und vermeiden können:

- Phishing-Betrug: Der Angreifer nutzt E-Mails, Websites oder Nachrichten, um seine Opfer dazu zu verleiten, vertrauliche Informationen weiterzugeben. Beispiele für diesen Betrug sind gefälschte Stellenangebote, die Sie auf eine bösartige IP weiterleiten.

- Betrug beim technischen Support: Wenn Sie nicht aufpassen, könnten Cyberkriminelle versuchen, Ihnen vorzutäuschen, dass Ihr Gerät nicht richtig funktioniert oder infiziert ist, und Sie an betrügerische Support-Mitarbeiter weiterzuleiten. Ein Beispiel ist eine Popup-Warnung, die behauptet, Ihr Gerät sei infiziert, und Sie auffordert, eine bestimmte Nummer anzurufen oder eine App herunterzuladen, um das Problem zu beheben.

- Anlage und Finanzbetrug: Ein typisches Beispiel ist eine gefälschte Anlageplattform, die hohe Renditen verspricht. Machen Sie es sich zur Pflicht, Investitionsmöglichkeiten gründlich zu recherchieren, bevor Sie sich darauf einlassen.

- Ransomware-Betrug: Hierbei verschlüsselt der Angreifer Ihre Dateien und verlangt eine Zahlung, um sie zu entschlüsseln. Vermeiden Sie das Klicken auf seltsame Links, da Hacker dadurch Zugriff auf Ihren Server oder Ihr System erhalten können.

- Betrug beim Online-Shopping: Wenn Sie gerne online einkaufen, sollten Sie vorsichtig sein, denn Angreifer richten gefälschte Geschäfte ein, um Zahlungsdaten zu stehlen und gefälschte oder gar keine Produkte zu liefern. Ein verräterisches Zeichen, auf das Sie achten können, sind unglaublich reduzierte Produkte auf Websites, von denen Sie noch nie gehört haben.

Tipps zum Identifizieren einer Bösartigen IP

Der erste Schritt im Umgang mit bösartigen IPs besteht darin, ihre einzigartige Bedrohung zu identifizieren. Sie müssen wissen, dass diese IP-Adressen Muster und Verhaltensweisen aufweisen, die sie immer verraten. Sehen wir uns die wichtigsten Tipps an, um bösartige IP-Adressen von normalen zu unterscheiden:

IP Blacklist Verwenden

Cybersicherheitsorganisationen bekämpfen ständig bösartige IP adressen und verfügen über eine aktuelle Datenbank mit mehreren gekennzeichneten IPs. Sie haben Ihnen die Aufgabe, diese Bedrohungen zu identifizieren, relativ erleichtert, da Sie mit Tools wie Spamhaus, Project Honey und AbuseIPDB auf die Blacklist zugreifen können.

Mit einer Blacklist können Sie den Schaden und das Risiko verringern, Opfer von Cyberkriminellen zu werden. Ein Nachteil bei der Verwendung einer Blacklist besteht darin, dass sie möglicherweise keine neuen bösartigen IPs erfasst. Aber machen Sie sich darüber keine Sorgen; Sie müssen nur Ihre Blacklist aktualisieren, um den Bedrohungen immer einen Schritt voraus zu sein.

Machen Sie IP Reputationsprüfungen Zu Ihrem Besten Freund

Mithilfe von IP-Reputationstools müssen Sie nicht mehr rätseln, ob eine IP-Adresse bösartig ist oder nicht. Diese Tools geben Ihnen umfassende Einblicke in den Verlauf und sogar das Verhalten einer IP-Adresse. Sie informieren Sie darüber, ob eine IP in kriminelle Aktivitäten wie Hacking, Phishing oder Spam verwickelt war.

Angenommen, Sie erhalten eine verdächtige E-Mail von einem unbekannten Absender, der vorgibt, Ihre Bank zu sein und im Austausch gegen Ihre Anmeldeinformationen irgendeinen Service anbietet. Aber jetzt wissen Sie von bösartigen IPs und möchten deren Legitimität überprüfen.

Sie können eine Reputationsprüfung der IP-Adresse durchführen oder diese Prüfung sogar für den gesamten eingehenden Datenverkehr automatisieren, um Zeit zu sparen.

Überprüfen Sie die E-Mail und Messaging Protokolle

Erhalten Sie ständig E-Mails oder Nachrichten von einer verdächtigen IP-Adresse? Durch die Überprüfung der Header und Inhalte können Sie Ihren Verdacht bestätigen und die Adresse als bösartig identifizieren. Worauf achten Sie also?

Suchen Sie im E-Mail Header nach gefälschten Adressen oder ungewöhnlichen Absender IPs. Sie können den E-Mail-Inhalt auch auf dringende Anfragen, bösartige Links und schlechte Grammatik prüfen, so überraschend das auch erscheinen mag. Um sich all den Ärger zu ersparen, können Sie Spamfilter so konfigurieren, dass E-Mails von bösartigen IPs automatisch blockiert werden.

Führen Sie eine Reverse DNS Suche Durch

Mit einer umgekehrten DNS-Suche können Sie die mit einer IP-Adresse verknüpfte Domäne ermitteln. Sie sollten wissen, dass bösartigen IPs normalerweise gültige Domänennamen fehlen und sie sogar mit verdächtigen Domänen verknüpft sind. Ihre nächste Frage ist, wie Sie eine umgekehrte DNS-Suche durchführen.

Sie können Tools wie NsLookup unter Windows verwenden oder andere Onlinedienste ausprobieren. Denken Sie daran, dass Sie nach IPs ohne Domäne oder Domänen mit Rechtschreibfehlern oder seltsamen Strukturen Ausschau halten sollten, wie etwa bank-login-secure123.com. Wenn die mit der Domäne verknüpfte IP nicht mit ihrer erwarteten Verwendung übereinstimmt, ist dies ein Warnsignal und sollte mit Misstrauen behandelt werden.

Was Soll Ich Tun, Wenn Ich eine Bösartige IP Entdecke?

Treffen Sie die folgenden Vorsichtsmaßnahmen, um zukünftigen Schaden zu verhindern, wenn Sie eine bösartige IP Adresse identifizieren:

Blockieren Sie die Bösartige IP Sofort

Wenn Sie eine verdächtige IP bemerken, verschwenden Sie keine Zeit. Blockieren Sie sie sofort. Tun Sie alles Mögliche, einschließlich der Einrichtung einer Firewall, der Konfiguration eines Antivirusprogramms und der Einrichtung von Regeln zum Blockieren der IP auf Serverebene. Auf diese Weise können Sie verhindern, dass die Bedrohung weiteren Schaden anrichtet.

Durch das Blockieren der IP-Adresse können Sie die Bedrohung sicher isolieren und ihre Auswirkungen auf Ihr Netzwerk minimieren. Wenn Sie noch mehr tun möchten, können Sie Intrusion Prevention Systems (IPS) einrichten, um die Bedrohung automatisch zu blockieren.

Untersuchen Sie die Quelle der IP

Nachdem Sie die bösartige IP-Adresse blockiert haben, können Sie deren Quelle untersuchen. Dies ist Standardverfahren, da Sie so die Absicht und den Umfang der Bedrohung sowie den Besitzer der IP-Adresse ermitteln können. Sie können eine IP-Suche durchführen und Protokolle analysieren, um das Ausmaß der Interaktion zwischen der Bedrohung und Ihrem Netzwerk zu ermitteln.

Durch die Untersuchung der IP-Quelle können Sie auch feststellen, ob die IP Teil eines Botnetzes ist oder mit einer bestimmten Art von Cyberangriff in Zusammenhang steht. Bei bösartigen IP-Adressen können Sie nie vorsichtig genug sein. Wenn möglich, antizipieren Sie den nächsten Schritt des Cyberkriminellen und bereiten Sie sich darauf vor.

Richten Sie eine Gute IP Blockliste ein

Das Blockieren einer einzigen bösartigen IP-Adresse reicht nicht aus. Der Schutz Ihres Servers mit guten Sperrlisten könnte genau das sein, was Sie brauchen. Dies schützt Sie vor zukünftigen Angriffen und stellt sicher, dass Sie Cyberkriminellen immer einen Schritt voraus sind. Sie können eine zuverlässige Sperrliste erstellen, indem Sie zuvor identifizierte verdächtige IP-Adressen und andere zugehörige IP-Bereiche einschließen.

Was ist das Tolle daran, eine Sperrliste einzurichten? Sie können die Sperrliste sogar in Firewalls, Sicherheitssoftware und Router integrieren. Jetzt haben Sie einen Zwei Faktor Authentifizierungsschutz gegen bösartige IP-Adressen, aber denken Sie daran, die Liste zu überprüfen, damit sie keinen legitimen Datenverkehr blockiert.

Halten Sie Ausschau nach Verdächtigen Aktivitäten

Manche Cyber Angreifer bleiben hartnäckig, selbst wenn Sie eine bösartige IP-Adresse blockieren. Sie verwenden andere IP adressen, um Sie weiterhin anzugreifen. In solchen Situationen sollten Sie Ihren Netzwerkverkehr am besten überwachen, um ungewöhnliche Spitzen oder Muster zu erkennen. Sie sollten wissen, dass eine frühzeitige Erkennung von Bedrohungen eine Eskalation verhindern kann.

Worauf sollten Sie achten, wenn Sie verdächtige Aktivitäten untersuchen? Achten Sie auf Zugriffsmuster, z. B. auf mehrere Anmeldungen, da dies auf einen verzweifelten Angriff hindeutet. Achten Sie auch auf Links zu anderen Cyberkriminalitätsarten wie Phishing-Angriffen und Malware-Verteilungen.

Aktualisieren Sie Ihre Software

Wenn Ihre Software veraltet ist, werden Ihr System und Ihre Server anfällig und Sie werden leicht Opfer von Cyberangriffen. Überprüfen Sie Ihr Betriebssystem. Ist es das neueste? Dies ist besonders wichtig, wenn das System für die Netzwerkverwaltung verantwortlich ist.

Stellen Sie sicher, dass Ihre Sicherheitssoftware und Firewalls die neuesten Bedrohungen erkennen, da sie sich ständig weiterentwickeln. Ihre Webanwendungen und Plugins sollten ebenfalls regelmäßig aktualisiert werden, da sie beliebte Einstiegspunkte für Angreifer sind. Wenn Sie sich nicht die Mühe machen möchten, fast alles auf Ihrem System zu überprüfen, stellen Sie es auf automatische Updates ein. Auf diese Weise sind Sie immer geschützt.

Interessierte Parteien Benachrichtigen

Sie können die Auswirkungen einer bösartigen IP verringern, indem Sie die richtigen Personen oder Organisationen benachrichtigen, die besser für den Umgang mit solchen Situationen geeignet sind. Wen benachrichtigen Sie? Informieren Sie IT oder Sicherheitsteams, die weitere Untersuchungen durchführen und sogar Ihre Abwehrmaßnahmen stärken können.

Sie können sich auch bei Ihrem Internetdienstanbieter oder den Behörden melden, wenn Sie durch die bösartige IP erheblichen Schaden erleiden könnten. Stellen Sie sicher, dass Sie detaillierte Informationen wie die IP-Adresse, die von Ihnen beobachteten Aktivitäten oder sogar die Schritte angeben, die Sie bisher unternommen haben, um das Problem zu lösen. Abgesehen davon, dass Sie sich selbst schützen, trägt das Melden von Cyberangriffen zu umfassenderen Bedrohungsaufklärungs- und Schutzmaßnahmen bei.

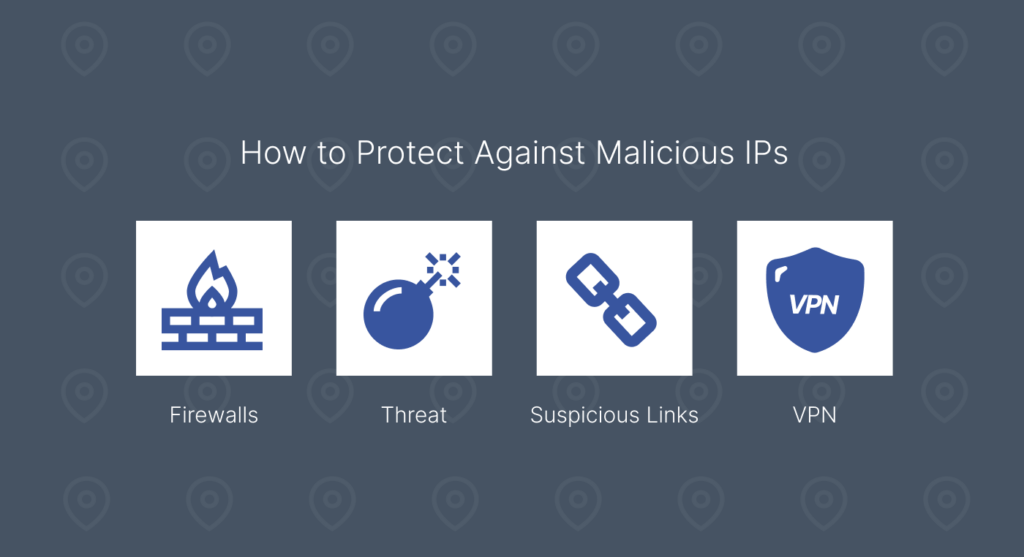

So Schützen Sie Sich vor Bösartigen IPs

Um sich vor bösartigen IPs zu schützen, ist lediglich eine Kombination aus proaktiven Maßnahmen und ständiger Wachsamkeit erforderlich. Ob Sie nun ein Unternehmen führen und es vor Cyberbedrohungen schützen müssen oder ob Sie sich einfach als Privatperson schützen möchten: Es gibt maßgeschneiderte Strategien, die Sie anwenden können. Werfen wir einen Blick auf diese Strategien und beginnen dabei mit den Geschäftsinhabern.

Möglichkeiten, Wie Sie Ihr Unternehmen Schützen Können

Implementieren Sie Firewalls

Wir haben Firewalls schon so oft erwähnt, aber was genau sind Firewalls? Sie sind normalerweise die erste Verteidigungslinie, um unbefugten Zugriff auf Ihren Server oder Ihre Systeme zu verhindern. Firewalls überwachen und kontrollieren eingehenden und ausgehenden Datenverkehr und blockieren automatisch bösartige IPs basierend auf den von Ihnen festgelegten Regeln.

Eine erweiterte Web Application Firewall (WAF), insbesondere eine mit Intrusion Prevention System (IPS), kann Ihr Unternehmen vor Bedrohungen wie SQL Injections oder DDoS Angriffen schützen.

Verwenden Sie Threat Intelligence

Wenn wir von Bedrohungsinformationen sprechen, meinen wir ein System, das Informationen über aktuelle und potenzielle Bedrohungen sammelt, insbesondere über bösartige IPs. Als Geschäftsinhaber oder IT-Teammitglied sollten Sie Bedrohungsinformationen von vertrauenswürdigen Quellen abonnieren, damit Sie bösartige IPs blockieren können.

Sie können auch Echtzeit-Updates in das Sicherheitssystem des Unternehmens integrieren und regelmäßige Bedrohungsanalysen durchführen, um Schwachstellen zu erkennen, bevor sie eine Bedrohung darstellen.

Erwägen Sie die Verwendung von Geoblocking und Regionalen Beschränkungen

Wenn Sie verdächtige Aktivitäten bemerken oder seltsame Nachrichten aus einer bestimmten geografischen Region erhalten, können Sie den Zugriff aus dieser Region blockieren, um das Risiko für Ihr Unternehmen zu verringern. Erwägen Sie den Einsatz von IP Geolokalisierungstools, um unerwünschte Bereiche zu identifizieren und zu blockieren. Gehen Sie dabei jedoch vorsichtig vor, damit Sie durch diese Einschränkungen keinen legitimen Datenverkehr blockieren.

Führen Sie Mitarbeiterschulungen Durch

Die meisten Cyberkriminellen gehen clever vor und greifen ein Unternehmen nicht über die Mitarbeiter vor Ort oder die IT Teams an. Stattdessen nehmen sie andere Mitarbeiter ins Visier und nutzen deren Fehler durch Phishing oder Social Engineering aus.

Indem Sie Ihre Mitarbeiter im Umgang mit Anhängen und Links, im Erkennen von Phishing E-Mails und im Melden ungewöhnlicher Netzwerkaktivitäten schulen, können Sie verhindern, dass Ihr Unternehmen Opfer von Cyberkriminalität wird.

Sichern Sie Ihre Daten Regelmäßig

Durch die Sicherung wichtiger Daten ist Ihr Unternehmen auf den schlimmsten Fall vorbereitet und kann eine schnelle Wiederherstellung ohne nennenswerte Verluste gewährleisten.

Selbst wenn Cyberkriminelle bösartige IPs verwenden, um Ransomware zu verbreiten und wichtige Dateien zu verschlüsseln, minimiert eine Backup Strategie Datenverlust und Ausfallzeiten. Planen Sie daher automatische Backups und speichern Sie die gesicherten Dateien sowohl auf Cloud-basierten als auch auf lokalen Geräten.

Für Einzelpersonen

Klicken Sie nicht auf Verdächtige Links

Der offensichtlichste Weg, sich vor bösartigen IPs zu schützen, besteht darin, nicht auf verdächtige Links zu klicken oder Anhänge aus fragwürdigen Quellen zu öffnen. Bösartige IPs verwenden normalerweise Phishing-Schemata, um Zugriff auf Ihr Gerät oder Ihre Netzwerke zu erhalten. Überprüfen Sie daher den Absender seltsamer E-Mail-Links, wenn Sie diese öffnen müssen. Ein Trick, den Sie ausprobieren können, besteht darin, den Mauszeiger über Links zu bewegen, um das Ziel zu überprüfen, bevor Sie darauf klicken.

Verwenden Sie ein VPN

ExtremeVPN stellt eine sichere Verbindung her, maskiert Ihre IP und schützt Ihre Daten. Damit ist es ein solides Schutztool gegen böswillige IPs. Hacker haben im Allgemeinen Schwierigkeiten, Ihre Daten abzufangen, wenn Ihr Internetverkehr bereits verschlüsselt ist, da Ihre IP adresse verborgen ist. Die Verwendung von ExtremeVPN zum Schutz ist besonders nützlich, wenn Sie ein öffentliches WLAN Netzwerk verwenden.

Sichern Sie Ihr Heimnetzwerk

Cyberkriminelle haben es manchmal auf Heimnetzwerke abgesehen, insbesondere auf solche mit schwacher Sicherheit. Wie können Sie also Ihr Netzwerk stärken? Ändern Sie zunächst die Standardbenutzernamen und kennwörter Ihres Routers und richten Sie ein Gastnetzwerk für Besucher ein, damit diese nicht auf Ihr primäres Netzwerk zugreifen können. Sie können Ihr Netzwerk auch überwachen, indem Sie die Routerprotokolle überprüfen, um ungewöhnliche Aktivitäten zu identifizieren.

Abschluss

Auch bösartige IPs sind in der digitalen Welt ein Spielball und ihre Auswirkungen reichen von kleinen Unannehmlichkeiten bis hin zu katastrophalen Verstößen. Aber keine Sorge, denn mit dem Wissen und den richtigen Tools können Sie Cyberkriminellen, die sich für schlau halten, immer einen Schritt voraus sein. Ob Sie nun ein anständiges VPN wie ExtremeVPN verwenden oder online wachsam bleiben, der Schutz vor bösartigen IPs ist eine gemeinsame Verantwortung.

Der Kampf gegen bösartige IPs ist keine einmalige Aktion, sondern eine fortlaufende Verpflichtung zur Cybersicherheit. Während Cyberkriminelle es Ihnen ständig erschweren, ihre Betrügereien zu erkennen, machen es die in diesem Artikel besprochenen Tipps ihnen auch schwer, ihre Betrügereien durchzuziehen.