Internet no discrimina, es cómodo, conecta miles de millones de dispositivos y, sobre todo, permite comunicarse con personas que se encuentran a kilómetros de distancia. Las direcciones IP son la forma más sencilla de conocer la existencia de cualquier dispositivo, pero algo tan útil también sirve como terreno de juego para los cibercriminales.

Las direcciones IP maliciosas pueden parecer simples números, pero pueden afectar vidas y negocios al albergar estafas. Ya sea que sea un particular o una empresa que busca proteger sus datos y activos privados, está en el lugar correcto. Siga leyendo mientras analizamos cómo identificar una dirección IP maliciosa, cómo protegerse contra ella y compartimos conocimientos que pueden ayudarlo a tomar el control de su seguridad digital.

¿Qué es una IP Maliciosa?

Mientras tu dispositivo esté conectado a Internet, tendrás una dirección IP. Llamamos a esta dirección un identificador único que permite que tu dispositivo se comunique con otros dispositivos, ya sean teléfonos inteligentes, televisores inteligentes, Wi-Fi o cualquier dispositivo inteligente. Sin embargo, este conector único puede convertirse rápidamente en una herramienta para llevar a cabo acciones dudosas, lo que lo convierte en una dirección IP maliciosa.

Si bien la mayoría de las direcciones IP pertenecen a usuarios legítimos o incluso a empresas, varias direcciones IP pueden causar daños si no las conoce. Estas direcciones son muy difíciles de detectar porque no esperan a que las atrapen; siempre están en movimiento. Los delitos cibernéticos como el phishing de voz, la piratería, la distribución de malware o el acceso no autorizado a los sistemas definitivamente tienen una dirección IP maliciosa asociada a ellos.

Detectar y rastrear direcciones IP hostiles es difícil, lo que las convierte en la herramienta perfecta para los cibercriminales que quieren atacar a personas desprevenidas y salirse con la suya. Sin embargo, no son completamente imparables.

Afortunadamente, la ciberseguridad siempre está trabajando, intentando poner en la lista negra estas direcciones IP. La ciberseguridad puede reconocer amenazas potenciales con algunas herramientas de alta tecnología y detenerlas antes de que ataquen su red.

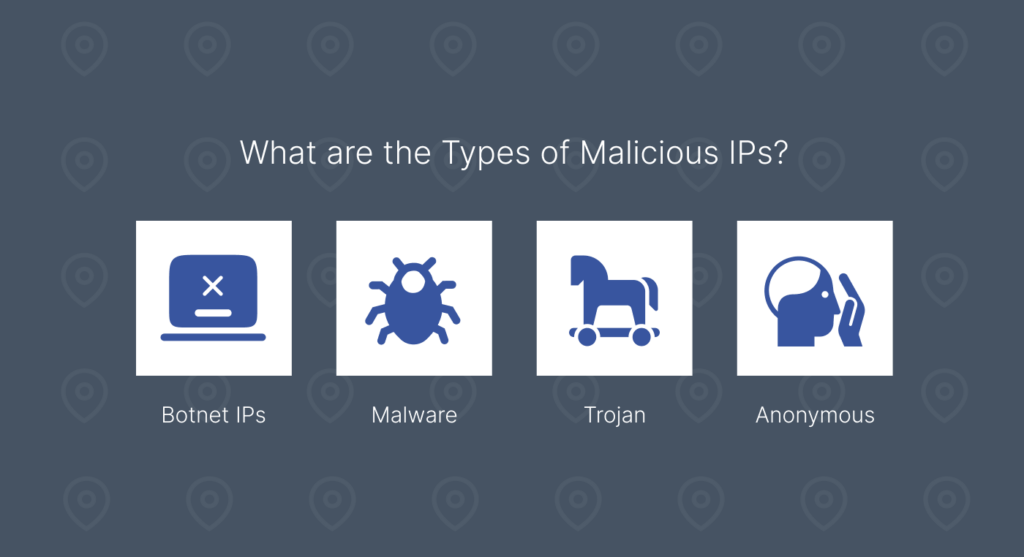

¿Cuáles son los Tipos de IP Maliciosas?

Si se propone investigar, es probable que encuentre varios tipos de IP maliciosas. Independientemente de los diferentes tipos, comprenderlos lo coloca un paso adelante. Analizaremos las IP maliciosas más populares para que pueda reconocer amenazas potenciales y seguirlas con las medidas de seguridad adecuadas. Comencemos.

IP de Botnets

Las IPs de botnets suelen pertenecer a dispositivos comprometidos que forman parte de una red más amplia de otras direcciones IP dudosas. Detrás de cada IP de botnet, encontrará varias otras IPs maliciosas y un hacker que controla todas estas redes. Puede llamar a los dispositivos con IPs de botnets zombis o bots porque trabajan a espaldas del propietario del dispositivo para cumplir las órdenes del hacker.

¿Cómo funcionan las direcciones IPs de las botnets? El proceso comienza con un hacker que crea las botnets e infecta los dispositivos con malware. Una vez que el dispositivo infectado forma parte de la botnet, el hacker puede hacer que sus dispositivos realicen sus órdenes. Cuando se habla de delitos como ataques DDoS, robo de credenciales, robo de datos y envío de spam, las botnets suelen ser un culpable habitual.

¿Has oído hablar de la botnet Mirai, una famosa botnet de IoT que atacó y acabó derribando importantes sitios web? Los dispositivos IoT de las personas, como cámaras y enrutadores, se convirtieron en herramientas para los piratas informáticos. Si no quieres ser víctima o estar en una situación similar, actualiza tus dispositivos con regularidad y utiliza firewalls que combatan el malware sin esfuerzo.

IPs de Distribución de Malware

Las direcciones IPs de distribución de malware alojan varios programas maliciosos y no pierden tiempo en distribuirlos a usuarios desprevenidos. Este malware puede ser cualquier cosa, desde virus, gusanos, ransomware y spyware. ¿Qué es peor? La mayoría de las veces, se disfrazan como fuentes de descarga legítimas.

Imagínese hacer clic en una descarga inofensiva pero terminar introduciendo un ransomware en su sistema que bloquea su archivo y le exige un pago para obtener acceso. También podría ser un software espía que lo vigila de cerca y recopila información confidencial. Con las direcciones IPs de distribución de malware, nunca se sabe lo que se está obteniendo.

El ataque del ransomware WannaCry fue uno de los mayores esquemas de distribución de malware. En la semana siguiente al ataque, se pidió a las personas afectadas que pagaran 300 o 600 dólares en bitcoins. Cualquiera puede ser víctima de estas estafas, pero puedes hacer tu parte evitando descargar software o archivos de fuentes que no conoces o en las que no confías.

IP de Troyanos de Acceso Remoto (RAT)

Después de infectar su dispositivo con una IP maliciosa, los piratas informáticos utilizan RAT para controlar el sistema infectado de forma remota y obtener acceso a toda su información confidencial. A estas alturas, probablemente ya conozca el procedimiento: el pirata informático envía malware que, por supuesto, está camuflado en archivos legítimos. Una vez que hace clic o descarga estos archivos, su dispositivo queda comprometido y se conecta al servidor del pirata informático.

Pueden hacer casi cualquier cosa una vez que un dispositivo se ve comprometido, obteniendo acceso no autorizado a datos personales como contraseñas. La cámara web y el micrófono del dispositivo se convierten en herramientas para espiar. Los piratas informáticos, con la ayuda de las direcciones IPs de los RAT, eluden por completo la privacidad del dispositivo y pueden instalar aún más malware que puede ayudar al robo de datos.

Puedes evitar ser víctima de estos piratas informáticos y proteger tus dispositivos. Comienza por utilizar una herramienta antivirus sólida. Y, una vez más, nunca abras archivos adjuntos de correo electrónico de remitentes desconocidos.

IP Fraudulentas

Como su nombre lo indica, las IPs fraudulentas son el recurso al que recurrir para ejecutar estafas y ataques de phishing. Los cibercriminales las utilizan para engañar a las víctimas, haciéndose pasar por organizaciones de confianza. Siempre empiezan utilizando correos electrónicos, sitios web o mensajes falsos para atraer a personas inocentes.

Por ejemplo, puede que recibas un mensaje de una dirección IP fraudulenta que diga que son del banco y quieren ayudarte a actualizar tus contraseñas. Luego, te piden convenientemente que les envíes la contraseña anterior para que te ayuden a actualizar la contraseña y no pierdas el acceso a tu cuenta. A veces, incluso puede ser un técnico que promete arreglar algo que probablemente no esté roto, o te dirán que te has ganado la lotería.

No se puede identificar exactamente un único método cuando se trata de una IP fraudulenta, por lo que hay que tener cuidado. Hasta donde sabemos, ninguna organización seria le enviará un correo electrónico ni le llamará para solicitarle información confidencial. Verifique siempre la autenticidad de los enlaces, correos electrónicos, llamadas y solicitudes de información confidencial.

IP de Proxy Anónimas

La dirección IP anónima de un proxy es como una calle de doble sentido. Por un lado, puede proporcionar privacidad a personas sin malas intenciones, mientras que, por otro lado, tenemos a los cibercriminales que la utilizan en su beneficio. Funcionan redirigiendo el tráfico de Internet a través de un servidor proxy, lo que permite a los usuarios ocultar sus direcciones IP reales.

Gracias a sus capacidades únicas de enmascaramiento, no sorprende que los cibercriminales utilicen IPs proxy para evitar ser detectados durante los ciberataques. También utilizan estas IP para blanquear datos robados y acceder a contenido restringido. Las IP proxy también pueden ayudar a realizar actividades ilegales mientras permanecen en la sombra.

Protegerse de las direcciones IP de proxy anónimas puede ser más difícil, pero nunca es imposible. ¿Cómo puede hacerlo? Esté atento a su red y controle el tráfico que se origine en rangos de direcciones IP de proxy conocidos.

IP de Sitios Web Fraudulentos

Las direcciones IPs maliciosas se presentan en diferentes formas, y las direcciones IP de sitios web fraudulentos se encuentran entre ellas. Estos sitios web imitan sitios legítimos, como el portal de banca en línea, páginas gubernamentales o tiendas de comercio electrónico. Los piratas informáticos y los ciberdelincuentes utilizan estos sitios para distribuir malware y robar información confidencial.

Sabemos que todo esto puede sonar aterrador, pero no te preocupes, siempre hay señales reveladoras. Si observas atentamente un sitio web fraudulento, notarás que siempre tienen URL con errores ortográficos diminutos y casi imperceptibles de dominios conocidos. Estos sitios siempre carecen de conexiones HTTPS seguras y tienen un diseño o una funcionalidad terribles.

Así que cuando estés navegando por un sitio web y notes algo sospechoso en el diseño o la funcionalidad, vuelve a comprobar las URLs. Además, busca un símbolo de candado en el navegador para ver si el sitio es seguro. ¿Lo ves? Realmente no tienes que asustarte ni ponerte paranoico porque siempre puedes saberlo.

IP del Escáner

Normalmente, los escáneres de IPs se utilizan para comprobar las redes e identificar y corregir las debilidades según sea necesario. Sin embargo, el problema es que los actores maliciosos también lo utilizan para identificar debilidades, pero no necesariamente para corregirlas. En cambio, escanean las IPs para averiguar qué vulnerabilidades del sistema pueden explotar para lanzar un ciberataque o acceder a información privada.

Los piratas informáticos utilizan herramientas de escaneo para escanear su servidor en busca de puertos abiertos y software desactualizado. ¿Cómo puede vencer a estos delincuentes en su propio juego? Puede hacerlo escaneando su propia red con regularidad para encontrar y reparar cualquier vulnerabilidad antes de que lo haga cualquier pirata informático.

Tipos de Estafas que Involucran Direcciones IP Maliciosas

Como ya sabes, los estafadores utilizan direcciones IPs maliciosas para estafar a personas, comprometer sistemas y robar información confidencial. Ya que hemos hablado de los diferentes tipos de direcciones IP maliciosas, hablemos de las estafas más populares para que puedas reconocerlas y evitarlas:

- Estafas de phishing: El atacante utiliza correos electrónicos, sitios web o mensajes para engañar a sus víctimas para que compartan información confidencial. Ejemplos de esta estafa son ofertas de trabajo falsas que te redireccionan a una IP maliciosa.

- Estafas de soporte técnico: Si no tiene cuidado, los ciberdelincuentes pueden intentar engañarlo haciéndole creer que su dispositivo no funciona correctamente o está infectado y redirigirlo a agentes de soporte fraudulentos. Un ejemplo es una advertencia emergente que afirma que su dispositivo está infectado y le indica que llame a un número específico o descargue una aplicación para solucionarlo.

- Estafas de inversión y financieras: Un ejemplo típico es una plataforma de inversión falsa que promete altos rendimientos. Haga que sea un deber investigar a fondo las oportunidades de inversión antes de participar en ellas.

- Estafas de ransomware: Aquí, el atacante cifra sus archivos y exige algún tipo de pago para descifrarlos. Evite hacer clic en enlaces extraños porque los piratas informáticos pueden obtener acceso a su servidor o sistema a través de esto.

- Estafas de compras en línea: Si le gusta comprar en línea, debe tener cuidado porque los atacantes crean tiendas falsas para robar detalles de pago y entregar productos falsos o ningún producto. Una señal reveladora a la que puede prestar atención son los productos con descuentos increíbles en sitios web de los que nunca ha oído hablar.

Consejos para Identificar una IP Maliciosa

El primer paso para lidiar con direcciones IPs maliciosas es identificar la amenaza específica que representan. Debe saber que estas direcciones IP tienen patrones y comportamientos que siempre las delatan. Veamos los mejores consejos para diferenciar las direcciones IP maliciosas de las normales:

Usar Lista Negra de IP

Las organizaciones de ciberseguridad siempre luchan contra las direcciones IP maliciosas y cuentan con una base de datos actualizada con varias IPs señaladas. Han hecho que la tarea de identificar estas amenazas sea relativamente más sencilla para ti, ya que puedes acceder a la lista negra con herramientas como Spamhaus, Project Honey y AbuseIPDB.

Con una lista negra, puedes reducir los daños y los riesgos de ser víctima de los cibercriminales. Una desventaja de usar una lista negra es que puede que no capture nuevas IP maliciosas. Pero no te preocupes por eso; solo necesitas actualizar tu lista negra para estar un paso adelante de las amenazas.

Convierta las Comprobaciones de Reputación de IP en Su Mejor Aliado

Las herramientas de reputación de IP eliminan las dudas a la hora de comprobar si una dirección IP es maliciosa o no. Estas herramientas le ofrecen información completa sobre el historial e incluso el comportamiento de una dirección IP. Le permiten saber si una IP ha estado involucrada en actividades delictivas como piratería, phishing o spam.

Supongamos que recibe un correo electrónico sospechoso de un remitente desconocido que dice ser su banco y le ofrece algún tipo de servicio a cambio de sus credenciales de inicio de sesión. Pero ahora sabe que existen direcciones IP maliciosas y desea comprobar su legitimidad. Puede ejecutar una comprobación de reputación de la dirección IP o incluso automatizar esta comprobación para todo el tráfico entrante para ahorrar tiempo.

Revisar Registros de Correo Electrónico y Mensajería

¿Sigues recibiendo correos electrónicos o mensajes de una dirección IP sospechosa? Revisando los encabezados y el contenido, puedes confirmar tu sospecha e identificarla como una dirección IP maliciosa. Entonces, ¿qué debes verificar?

Busque direcciones falsificadas o direcciones IPs de remitentes inusuales en el encabezado del correo electrónico. También puede comprobar si hay solicitudes urgentes, enlaces maliciosos y errores gramaticales en el contenido del correo electrónico, por sorprendente que parezca. Para ahorrarse todos los problemas, puede configurar filtros de spam para bloquear automáticamente los correos electrónicos de direcciones IP maliciosas.

Realizar una Búsqueda DNS Inversa

Con una búsqueda DNS inversa, puedes revelar el dominio asociado a una dirección IPs. Debes saber que las IP maliciosas generalmente carecen de nombres de dominio válidos e incluso están vinculadas a dominios sospechosos. Tu siguiente pregunta es cómo realizar una búsqueda DNS inversa.

Puede utilizar herramientas como NsLookup en Windows o probar otros servicios en línea. Recuerde que debe buscar direcciones IPs sin dominio o dominios con errores ortográficos o estructuras extrañas, como bank-login-secure123.com. Si la dirección IP asociada con el dominio no coincide con el uso esperado, es una señal de alerta y debe tratarse con sospecha.

¿Qué Debo Hacer Si Detecto una IP Maliciosa?

Tome las siguientes precauciones para evitar daños futuros si identifica una dirección IP maliciosa:

Bloquee la IP Maliciosa Inmediatamente

Una vez que notes una IP sospechosa, no pierdas tiempo. Bloquéala inmediatamente. Haz todo lo posible, incluso configurando un firewall, un antivirus y estableciendo reglas para bloquear la IP a nivel de servidor. De esta manera, puedes evitar que la amenaza cause más daños.

El bloqueo de la dirección IP es una forma segura de aislar la amenaza y minimizar su impacto en su red. Si desea ir más allá, puede configurar sistemas de prevención de intrusiones (IPS) para bloquear la amenaza automáticamente.

Investigar la Fuente de la IP

Después de bloquear la dirección IP maliciosa, puede considerar investigar su origen. Esta es una práctica estándar, ya que le permite determinar la intención y el alcance de la amenaza y quién es el propietario de la dirección IP. Puede realizar una búsqueda de IP y analizar los registros para ver el alcance de la interacción entre la amenaza y su red.

Investigar el origen de la IP’s también le ayudará a saber si la IP forma parte de una red de bots o está relacionada con un tipo específico de ciberataque. Con las direcciones IP maliciosas, nunca se puede ser demasiado cauteloso. Si es posible, anticipe el próximo movimiento del cibercriminal y prepárese para ello.

Configurar una Buena Lista de Bloqueo de IP

No basta con bloquear una sola IP maliciosa; proteger su servidor con buenas listas de bloqueo puede ser justo lo que necesita. Le protege de futuros ataques y garantiza que siempre estará un paso por delante de los cibercriminales. Puede crear una lista de bloqueo confiable incluyendo direcciones IP sospechosas que haya identificado previamente y otros rangos de IP asociados.

¿Qué tiene de bueno configurar una lista de bloqueo? Incluso puedes integrarla en firewalls, software de seguridad y enrutadores. Ahora tienes una protección de autenticación de dos factores contra direcciones IP maliciosas, pero recuerda auditar la lista para que no bloquee el tráfico legítimo.

Esté Atento a Actividades Sospechosas

Algunos ciberatacantes son muy persistentes incluso después de que bloqueas una IP maliciosa. Utilizan otras IPs para seguir atacándote. Lo mejor que puedes hacer en situaciones como estas es supervisar el tráfico de tu red para ver si hay picos o patrones inusuales. Debes saber que la detección temprana de amenazas puede evitar que se agraven.

¿Qué debe tener en cuenta al investigar actividades sospechosas? Compruebe los patrones de acceso, como intentar ver si hubo varios inicios de sesión, ya que esto sugiere un ataque desesperado. Además, compruebe si hay vínculos con otros delitos cibernéticos, como esquemas de phishing y distribuciones de malware.

Actualice Su Software

Cuando el software está desactualizado, el sistema y los servidores se vuelven vulnerables, lo que lo hace fácilmente víctima de ciberataques. Verifique su sistema operativo: ¿es el más reciente? Esto cobra especial importancia si el sistema es responsable de la administración de la red.

Asegúrate de que tu software de seguridad y tus cortafuegos reconozcan los últimos hilos, ya que evolucionan constantemente. Tus aplicaciones web y complementos también deben actualizarse periódicamente, ya que son puntos de entrada populares para los atacantes. Si no quieres tener que comprobar casi todo lo que hay en tu sistema, configúralo para que se actualice automáticamente; de esa manera, siempre estarás protegido.

Notificar a las Partes Interesadas

Puede reducir el impacto de una IP’s maliciosa alertando a las personas u organizaciones adecuadas que estén mejor preparadas para manejar este tipo de situaciones. ¿A quién debe notificar? Informe a los equipos de TI o de seguridad, quienes pueden investigar más a fondo e incluso reforzar sus defensas.

También puede informar a su proveedor de servicios de Internet o a las autoridades si corre el riesgo de sufrir daños importantes a causa de la IP maliciosa. Asegúrese de proporcionar información detallada, como la dirección IP, las actividades que ha observado o incluso los pasos que ha tomado hasta el momento para resolver el problema. Además de protegerse, informar sobre los ciberataques contribuye a una mayor inteligencia sobre amenazas y a una mayor protección.

Cómo Protegerse Contra Direcciones IP Maliciosas

Protegerse contra direcciones IP maliciosas es simplemente una combinación de medidas proactivas y vigilancia constante. Ya sea que dirija una empresa y necesite protegerla de amenazas cibernéticas o simplemente desee protegerse a sí mismo como individuo, existen estrategias personalizadas que puede implementar. Echemos un vistazo a estas estrategias, comenzando por los propietarios de empresas.

Formas de Proteger Su Negocio

Implementar firewalls

Hemos mencionado los firewalls en muchos puntos, pero ¿qué son exactamente? Por lo general, son la primera línea de defensa para evitar el acceso no autorizado a su servidor o sistemas. Los firewalls monitorean y controlan el tráfico entrante y saliente, al mismo tiempo que bloquean automáticamente las direcciones IP maliciosas según las reglas que ya haya establecido.

Un firewall de aplicaciones web (WAF) avanzado, especialmente uno con un sistema de prevención de intrusiones (IPS), puede proteger su negocio de amenazas como inyecciones SQL o ataques DDoS.

Utilice Inteligencia sobre Amenazas

Cuando hablamos de inteligencia de amenazas, nos referimos a un sistema que recopila información sobre amenazas actuales y potenciales, especialmente IPs maliciosas. Como propietario de una empresa o miembro del equipo de IT, debe estar suscrito a fuentes de inteligencia de amenazas de fuentes confiables para ayudarlo a bloquear IPs maliciosas. También puede incorporar actualizaciones en tiempo real al sistema de seguridad de la empresa y realizar análisis de amenazas regulares para detectar vulnerabilidades antes de que representen una amenaza.

Considere Utilizar Bloqueos Geográficos y Restricciones Regionales

Si detecta actividades sospechosas o recibe mensajes extraños de una región geográfica en particular, puede bloquear el acceso desde esa región para reducir la exposición de su empresa a amenazas. Considere utilizar herramientas de geolocalización de IP para identificar y bloquear áreas no deseadas. Pero tenga cuidado al hacerlo para no bloquear el tráfico legítimo de estas restricciones.

Realizar Capacitación a los Empleados

La mayoría de los cibercriminales son inteligentes y no atacan a una empresa a través de las líneas de frente o los equipos de IT. En cambio, atacan a otros empleados y aprovechan sus errores a través de phishing o ingeniería social.

Capacitar a sus empleados en actividades como manejar archivos adjuntos y enlaces, identificar correos electrónicos de phishing y reportar actividades inusuales en la red podría evitar que su empresa se convierta en víctima de delitos cibernéticos.

Realice Copias de Seguridad de los Datos Periódicamente

Realizar copias de seguridad de datos importantes ayuda a su empresa a prepararse para el peor escenario y garantiza que pueda recuperarse rápidamente sin pérdidas significativas.

Incluso si los cibercriminales utilizan direcciones IP maliciosas para distribuir ransomware y cifrar archivos importantes, una estrategia de copia de seguridad minimiza la pérdida de datos y el tiempo de inactividad. Por lo tanto, programe copias de seguridad automáticas y almacene los archivos respaldados tanto en dispositivos locales como en la nube.

Para Individuos

Evite Hacer Clic en Enlaces Sospechosos

La forma más obvia de protegerse de las direcciones IPs maliciosas es evitar hacer clic en enlaces sospechosos o abrir archivos adjuntos de fuentes cuestionables. Las direcciones IPs maliciosas suelen utilizar esquemas de phishing para obtener acceso a su dispositivo o redes, por lo que debe verificar el remitente de los enlaces de correo electrónico extraños si debe abrirlos. Un truco que puede probar es pasar el cursor sobre los enlaces para verificar el destino antes de hacer clic.

Utilice una VPN

ExtremeVPN crea una conexión segura, enmascara tu IP y protege tus datos, lo que la convierte en una herramienta de protección sólida contra IP maliciosas. Los piratas informáticos generalmente tienen dificultades para interceptar tus datos cuando tu tráfico de Internet ya está cifrado, ya que tu dirección IP está oculta. Usar ExtremeVPN para protegerte es especialmente beneficioso cuando usas una red Wi-Fi pública.

Proteja Su Red Doméstica

Los cibercriminales a veces atacan las redes domésticas, especialmente las que tienen una seguridad débil. ¿Cómo puede reforzar su red? Comience por cambiar los nombres de usuario y las contraseñas predeterminados de sus enrutadores y configure una red de invitados para que los visitantes no puedan acceder a su red principal. También puede monitorear su red revisando los registros del enrutador para identificar actividades inusuales.

Conclusión

Las IP maliciosas también juegan un papel importante en el mundo digital y su impacto varía desde pequeños inconvenientes hasta infracciones catastróficas. Pero no se preocupe, porque con el conocimiento y las herramientas adecuadas, puede mantenerse por delante de los cibercriminales que se creen inteligentes. Ya sea que utilice una VPN decente como ExtremeVPN o se mantenga alerta en línea, en este punto, protegerse contra las IP maliciosas es una responsabilidad compartida.

La lucha contra las direcciones IP maliciosas no es un esfuerzo que se realiza una sola vez, sino que es un compromiso permanente en materia de ciberseguridad. Si bien los cibercriminales constantemente dificultan la detección de sus estafas, los consejos que se analizan en este artículo también dificultan que lleven a cabo sus estafas.